Kryptographie und Hash-Funktion

In dieser Lektion befassen wir uns mit den Grundprinzipien der Kryptosicherheit und helfen Ihnen zu verstehen, wie Kryptografie Ihnen dabei helfen kann, Ihre digitalen Vermögenswerte sicher und geschützt aufzubewahren. Wir geben Ihnen zunächst einen Überblick darüber, warum Kryptographie in der Welt der Kryptografie so wichtig ist. Sie erfahren mehr über die verschiedenen Techniken, die zum Schutz Ihrer digitalen Vermögenswerte verwendet werden, und erfahren, warum es so wichtig ist, zu verstehen, wie sie funktionieren. Wir beschreiben die gängigsten Arten der Kryptografie, die in der Kryptografie verwendet werden, wie z. B. Verschlüsselung, Hashing und digitale Signaturen. Wir befassen uns auch mit den Grundprinzipien der Kryptografie und Hash-Funktionen und zerlegen sie in einfache, leicht verständliche Konzepte, die Ihnen bei der Analyse der Rolle helfen, die sie bei der Sicherung von Blockchain-Systemen spielen. Sie erhalten eine solide Grundlage in der Kryptosicherheit und erhalten das Wissen, das Sie z

Überblick über die Bedeutung der Kryptographie in der Kryptowährung

Kryptographie ist für die Sicherheit von Kryptowährungen von entscheidender Bedeutung. Es stellt eine Verschlüsselungstechnik bereit, die bei der Abwicklung von Finanztransaktionen unerlässlich ist. Die Verschlüsselung gewährleistet die Sicherheit und Vertraulichkeit sensibler Daten wie private Schlüssel, persönliche Identitätsinformationen und Transaktionsdetails.

Einer der Hauptvorteile der Verwendung von Kryptografie in der Kryptografie besteht darin, dass sie zur Betrugsprävention beiträgt. Mithilfe der Kryptografie können Sender und Empfänger einer Transaktion authentifiziert werden, um sicherzustellen, dass die Person, die die Gelder überweist, dazu berechtigt ist. Dies hilft bei der Verhinderung betrügerischer Transaktionen und garantiert, dass Gelder nur zwischen autorisierten Parteien übertragen werden.

Eine weitere wichtige Anwendung der Kryptographie ist der Schutz von Benutzerdaten. Um Transaktionen und Benutzerdaten zu sichern, sind Kryptowährungen auf komplizierte mathematische Algorithmen angewiesen. Kryptografie ist auch für die Gewährleistung der Sicherheit von Blockchain-Systemen von wesentlicher Bedeutung und ermöglicht die Erstellung digitaler Signaturen, mit denen, wie bereits erwähnt, die Gültigkeit von Transaktionen überprüft und sichergestellt werden kann, dass sie legitim sind und nicht manipuliert wurden.

Zusammenfassend lässt sich sagen, dass die Bedeutung der Kryptographie in der Kryptowährung nicht betont werden kann. Es ermöglicht die sichere und private Übertragung von Krypto-Assets, hilft bei der Betrugsprävention, schützt Benutzerdaten und gewährleistet die Integrität von Blockchain-Netzwerken.

Gängige Arten der Kryptografie, die in der Kryptografie verwendet werden

Im Bereich der Kryptografie gibt es verschiedene Formen der Kryptografie, von denen jede ihre eigenen Vor- und Nachteile hat. Zu den beliebtesten Arten der Kryptographie, die in der Kryptographie eingesetzt werden, gehören:

Symmetrische Schlüsselkryptographie

Die symmetrische Schlüsselkryptografie verschlüsselt und entschlüsselt Daten mit einem einzigen Schlüssel. Da diese Art der Verschlüsselung relativ schnell und effizient ist, wird sie häufig zur Verschlüsselung großer Datenmengen eingesetzt. Der Schlüssel muss zwischen dem Sender und dem Empfänger kommuniziert werden und ist daher anfällig für das Abfangen durch Dritte.

Weiterlesen: Was ist symmetrische Schlüsselkryptographie?

Asymmetrische Schlüsselkryptographie

Die asymmetrische Schlüsselkryptografie, auch bekannt als Public-Key-Kryptografie, verwendet ein Schlüsselpaar, einen für die Verschlüsselung und einen für die Dekodierung. Obwohl die Schlüssel theoretisch miteinander verbunden sind, wird der Verschlüsselungsschlüssel öffentlich gemacht, während der Dekodierungsschlüssel geheim gehalten wird. Daher ist die Kryptografie mit asymmetrischen Schlüsseln sicherer als die Kryptografie mit symmetrischen Schlüsseln, da sie keine gemeinsame Nutzung des geheimen Schlüssels erfordert.

Weiterlesen: Was sind asymmetrische Schlüsselalgorithmen?

・ Hash

Hash-Funktionen werden verwendet, um riesige Datenmengen in ein Ergebnis fester Länge, einen sogenannten Hash, umzuwandeln. Dies wird häufig in Verbindung mit asymmetrischer Schlüsselkryptographie verwendet, um die Authentizität von Transaktionen sicherzustellen. Hash-Funktionen sind irreversibel, was bedeutet, dass ein einmal gebildeter Hash nicht mehr in seine ursprüngliche Form zurückverwandelt werden kann.

Weiterlesen: Was macht Blockchain unveränderlich?

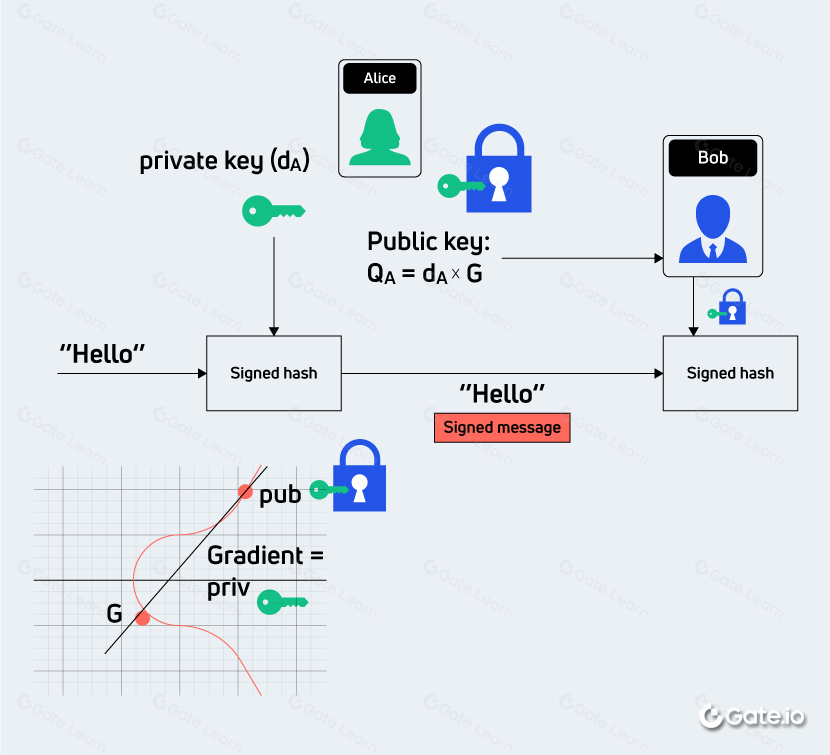

・Digitale Signaturen

Digitale Signaturen werden verwendet, um die Legitimität einer Transaktion zu überprüfen. Sie werden durch die Kombination von asymmetrischer Schlüsselkryptographie und Hash-Funktionen generiert und stellen eine Möglichkeit dar, sicherzustellen, dass eine Transaktion nicht manipuliert oder in irgendeiner Weise verändert wurde.

Weiterlesen: Was ist eine digitale Signatur?

・Elliptische Kurvenkryptographie

Elliptische Kurvenkryptographie ist eine Art asymmetrischer Schlüsselkryptographie, die häufig in Blockchain-Systemen verwendet wird. Es bietet große Sicherheit und erfordert gleichzeitig weniger Computerressourcen als andere Kryptografiemethoden.

Verstehen Sie die Grundprinzipien der Kryptographie und Hash-Funktionen

・Vertraulichkeit, Integrität, Authentifizierung

Kryptographie ist die Praxis des Schutzes von Daten und Kommunikation durch den Einsatz mathematischer Techniken. Es wird verwendet, um sensible Daten zu schützen, Betrug und unbefugten Zugriff zu verhindern und die Legitimität und Integrität von Transaktionen sicherzustellen.

Eines der wesentlichen Konzepte der Kryptographie ist die Vertraulichkeit, die sicherstellt, dass nur autorisierte Parteien Zugriff auf sensible Daten haben. Dies wird durch den Einsatz einer Verschlüsselung erreicht, die die Daten verschlüsselt, sodass nur autorisierte Parteien sie lesen können.

Ein weiterer wichtiger Aspekt der Kryptographie ist die Integrität, die sicherstellt, dass Daten nicht manipuliert oder in irgendeiner Weise verändert wurden. Um dieses Prinzip zu erreichen, werden häufig Hash-Funktionen eingesetzt. Eine Hash-Funktion akzeptiert Eingabedaten beliebiger Größe und gibt eine Ausgabe fester Größe zurück, die als Hash bezeichnet wird. Eine Änderung der Eingabedaten führt zu einer völlig anderen Hash-Ausgabe, sodass es nahezu unmöglich ist, die ursprünglichen Eingabedaten aus der Hash-Ausgabe zu reproduzieren. Damit ist es ein wirksames Instrument zur Sicherstellung der Datenintegrität (in den nächsten Absätzen werden wir Hash-Funktionen anhand eines Beispiels erläutern).

Das dritte Prinzip der Kryptographie ist die Authentifizierung. Es stellt sicher, dass der Sender und der Empfänger einer Nachricht die sind, für die sie sich ausgeben. Dies geschieht häufig durch den Einsatz digitaler Signaturen. Der Empfänger kann dann den öffentlichen Schlüssel des Absenders verwenden, um die Signatur zu validieren und so sicherzustellen, dass die Nachricht nicht verändert wurde und dass der Absender derjenige ist, für den er sich ausgibt.

In Summe :

Vertraulichkeit:

- Stellt sicher, dass nur autorisierte Parteien Zugriff auf sensible Daten haben

- Wird durch Verschlüsselung erreicht

- Zu den Verschlüsselungsarten gehören symmetrische Schlüssel, asymmetrische Schlüssel und Hybridverschlüsselung

Integrität :

- Stellt sicher, dass die Daten nicht manipuliert oder verändert wurden

- Wird durch die Verwendung von Hash-Funktionen erreicht

- Eine Änderung der Eingabedaten führt zu einer völlig anderen Hash-Ausgabe, sodass es unmöglich ist, die ursprünglichen Daten aus dem Hash wiederherzustellen

- Hash-Funktionen werden verwendet, um die Integrität von Daten zu überprüfen

Authentifizierung :

- Stellt sicher, dass der Absender und Empfänger einer Nachricht die Personen sind, für die sie sich ausgeben

- Erreicht durch die Verwendung digitaler Signaturen

- Digitale Signaturen werden erstellt, indem ein Hash der Daten mit dem privaten Schlüssel des Absenders kombiniert wird

- Der Empfänger kann dann den öffentlichen Schlüssel des Absenders verwenden, um die Signatur zu überprüfen und so sicherzustellen, dass die Nachricht nicht verändert wurde und der Absender derjenige ist, für den er sich ausgibt

Was ist eine Hash-Funktion?

Lassen Sie uns nun etwas tiefer in die Hash-Funktionen eintauchen:

Eine Hash-Funktion ist ein mathematischer Algorithmus, der eine Eingabe beliebiger Größe entgegennimmt und eine Ausgabe fester Größe zurückgibt, die als Hash bezeichnet wird. Die Hash-Ausgabe ist typischerweise eine Folge von Buchstaben und Zahlen, die zufällig und bedeutungslos erscheint. Nehmen wir zum Beispiel an, wir haben einen Text „Hallo Welt!“ die wir mit dem SHA-256-Algorithmus hashen wollen. Die resultierende Hash-Ausgabe wäre:

SQL

2ef7bde608ce5404e97d5f042f95f89f1c2328715f16a5d0f9474c4abb17e6fb

Nehmen wir an, wir haben den Text leicht in „Hallo Welt!!“ geändert. Wenn wir dies mit demselben Algorithmus hashen, ist die resultierende Hash-Ausgabe völlig anders

SQL

f7deae29a21bca9cd9b01227c8b6cbfa04dece2b6eaa49c2b8d649a03bbd4ad4

Dies zeigt, dass selbst kleine Änderungen an den Eingabedaten zu einer völlig anderen Hash-Ausgabe führen, was es nahezu schwierig macht, die ursprünglichen Eingabedaten aus dem Hash zu rekonstruieren. Hash-Funktionen werden zur Aufrechterhaltung der Datenintegrität eingesetzt, da alle Änderungen an den Eingabedaten zu einer anderen Hash-Ausgabe führen. Sie werden in der Kryptowelt häufig verwendet, um die Authentizität und Integrität von Transaktionen zu überprüfen und sicherzustellen, dass die Daten nicht manipuliert oder in irgendeiner Weise verändert wurden.

Hash-Funktionen in Bitcoin

Viele Blockchain-Systeme, darunter auch Bitcoin, nutzen Hash-Funktionen im Mining-Prozess. Bitcoin-Miner müssen eine komplizierte mathematische Funktion lösen, um Transaktionen zu validieren und Belohnungen zu verdienen. Die Herausforderung erfordert, dass Sie eine Hash-Ausgabe finden, die bestimmte Kriterien erfüllt, was eine wirklich herausfordernde Aufgabe ist. Sobald ein Miner jedoch eine legitime Hash-Ausgabe entdeckt, ist es für andere Netzwerkteilnehmer einfach, die Lösung zu validieren und so sicherzustellen, dass die Transaktion gültig ist.

Es gibt zahlreiche Arten von Hash-Funktionen, die in der Kryptographie verwendet werden, jede mit ihren eigenen Vor- und Nachteilen. Der SHA-256-Algorithmus, der in Bitcoin und anderen Kryptowährungen verwendet wird, und der Keccak-256-Algorithmus, der in Ethereum verwendet wird, sind zwei gängige Beispiele.

Es ist wichtig zu beachten, dass Hash-Funktionen zwar äußerst sicher und vertrauenswürdig, aber nicht perfekt sind. Es ist möglich, dass ein Angreifer zwei verschiedene Eingaben findet, die dieselbe Hash-Ausgabe erzeugen, ein Phänomen, das als Hash-Kollision bezeichnet wird. Da dies ungewöhnlich und schwer zu erreichen ist, handelt es sich um einen Fehler, der beim Aufbau kryptografischer Systeme berücksichtigt werden muss.

Jeder, der sich für das Gebiet der Kryptographie interessiert, muss die Grundlagen der Kryptographie und der Hash-Funktionen verstehen. Diese Prinzipien sind wichtig für den Erfolg von Kryptowährungen und Blockchain-Systemen, da sie das Rückgrat der sicheren Kommunikation und Transaktionsvalidierung im Ökosystem bilden. Durch den Einsatz von Verschlüsselung, Hash-Funktionen und digitalen Signaturen können wir sicherstellen, dass sensible Daten vertraulich behandelt werden, die Datenintegrität gewahrt bleibt und Transaktionen autorisiert und verifiziert werden, was zu einem sicheren und zuverlässigen Netzwerk für alle Teilnehmer führt.